tegolySIGN macht Vertrauen digital! Die eSignatur für DATEV!

In diesem Artikel erfährst Du wie eine digitale Unterschrift prinzipiell funktioniert, wie die rechtlichen Bedingungen sind und wie das Zusammenspiel zwischen tegolySIGN und einem Trusted Service Provider ist.

Inhalt

Was ist ein TSP?

Ein TSP (Vertrauensdiensteanbieter) ist eine Organisation oder Einrichtung, die digitale Zertifikate ausstellt und verwaltet. Diese Zertifikate werden verwendet, um die Identität von Personen, Organisationen oder Geräten elektronisch zu bestätigen und die Integrität und Authentizität von digital signierten Daten oder Dokumenten sicherzustellen.

Was ist eine digitale Signatur?

Die digitale Signatur, auch elektronische Unterschrift genannt, ist eine rechtliche bindende Methode, mit der digitale Dokumente wie z.B. ein PDF unterzeichnet werden können und ihr somit euer Einverständnis gebt.

Die rechtlichen Rahmenbedingungen zu elektronischen Signaturen sind in der eDAS-Verordnung (Europäische Verordnung über die elektronische Identifizierung und vertrauenswürdige Dienste für elektronische Transaktionen) der Europäischen Union festgelegt. Dort sind auch die Anforderungen an die drei verschiedenen Stufen von elektronischen Signaturen definiert:

- die einfache elektronische Unterschrift (EES)

- die fortgeschrittene elektronische Unterschrift (FES)

- die qualifizierte elektronische Unterschrift (QES)

Die drei Arten von eSignaturen unterscheidet im Wesentlichen das Sicherheitsniveau. Hier unterscheiden sie sich in der Beweiskraft, also in dem Grad des Vertrauens in die Identität des Unterzeichners und in ihrem Nachweis, dass das unterzeichnete Dokument tatsächlich das vorgelegte ist. Weitere Informationen findest Du hier.

Definition und Funktion der digitalen Signatur

Die digitale Signatur ist ein elektronischer Fingerabdruck, der mittels kryptographischer Algorithmen erzeugt wird. Sie dient dazu, die Echtheit und Integrität einer Nachricht oder eines Dokuments zu gewährleisten und die Identität des Signaturgebers zu bestätigen.

Definition: Eine digitale Signatur ist ein kryptographischer Mechanismus, mit dem man prüfen kann, ob eine Nachricht oder ein Dokument unverändert von einem bestimmten Absender kommt. Technisch gesehen besteht eine digitale Signatur aus einem durch kryptographische Algorithmen erzeugten Datensatz, der in der Regel auf dem zu signierenden Dokument oder einer Hash-Darstellung des Dokuments basiert.

Funktion:

Authentifizierung: Sie bestätigt, dass das Dokument tatsächlich von der Person oder der Einrichtung stammt, die es zu kommen vorgibt.

Integrität: Sie stellt sicher, dass das Dokument nach der Signierung nicht verändert wurde. Wenn auch nur ein einzelnes Bit des Dokuments nach dem Signieren verändert wird, wird die digitale Signatur ungültig.

Nicht-Abstreitbarkeit (Non-Repudiation): Der Absender kann später nicht leugnen, das Dokument signiert zu haben, da die digitale Signatur spezifisch für den Absender und das Dokument ist.

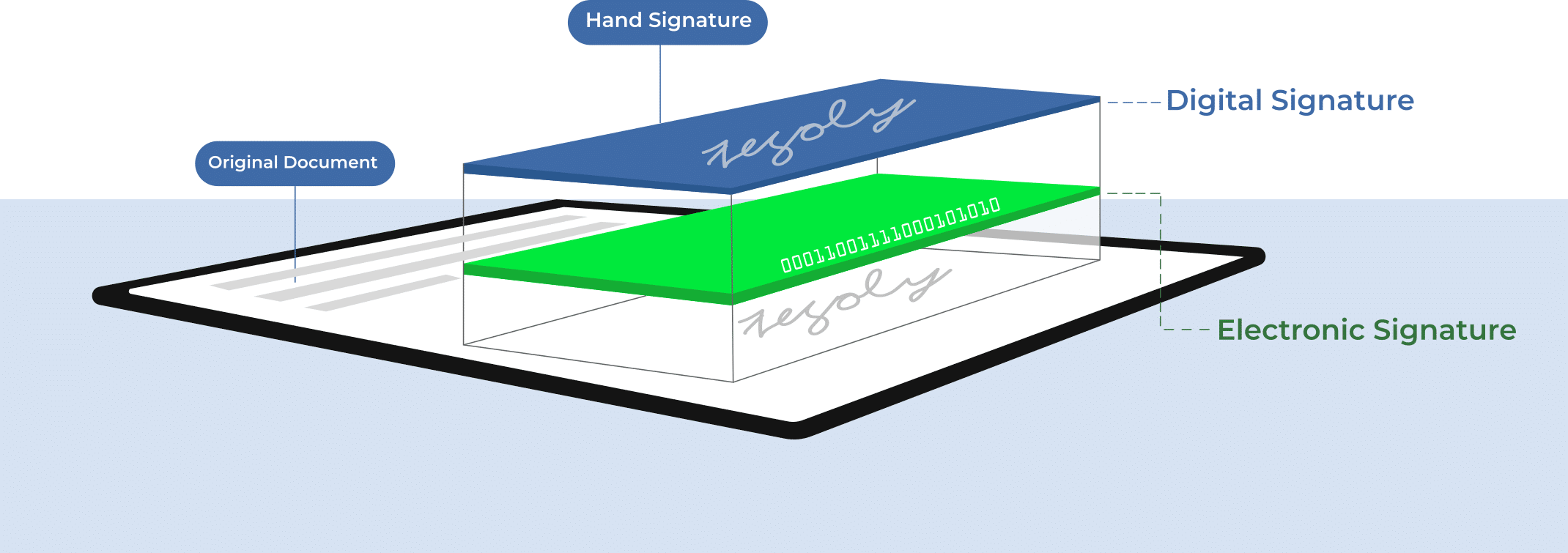

Es ist wichtig zu betonen, dass digitale Signaturen und elektronische Unterschriften nicht immer synonym sind. Eine elektronische Unterschrift kann jede Art von elektronischer Bestätigung sein, z.B. ein gescanntes Bild einer handschriftlichen Unterschrift. Eine digitale Signatur dagegen hat immer den oben beschriebenen kryptographischen Hintergrund.

Wie funktioniert eine digitale Signatur?

Funktionsweise:

Ein Hashwert (auch “Prüfsumme” genannt) des Dokuments wird erstellt. Dieser Hashwert dient als kompakte Darstellung des Inhalts.

Mit dem privaten Schlüssel des Absenders wird dieser Hashwert signiert. Das Ergebnis ist die digitale Signatur.

Sowohl das Dokument als auch die Signatur werden zum Empfänger gesendet.

Der Empfänger verwendet den öffentlichen Schlüssel des Absenders, um die Signatur zu prüfen. Wenn die Prüfung erfolgreich ist, bestätigt dies die Authentifizierung und die Integrität des Dokuments.

Es ist wichtig zu betonen, dass digitale Signaturen und elektronische Unterschriften nicht immer synonym sind. Eine elektronische Unterschrift kann jede Art von elektronischer Bestätigung sein, z.B. ein gescanntes Bild einer handschriftlichen Unterschrift. Eine digitale Signatur dagegen hat immer den oben beschriebenen kryptographischen Hintergrund.

Unterschied zwischen digitaler und elektronischer Unterschrift

Die Begriffe “digitale Unterschrift” (oder “digitale Signatur”) und “elektronische Unterschrift” werden oft synonym verwendet, sie bezeichnen jedoch unterschiedliche Konzepte. Hier sind die grundlegenden Unterschiede:

Digitale Unterschrift (Digitale Signatur):

Technische Grundlage: Die digitale Signatur basiert auf kryptographischen Methoden. Ein privater Schlüssel, der nur dem Unterzeichner bekannt ist, wird verwendet, um ein Dokument zu signieren, und ein öffentlicher Schlüssel wird verwendet, um die Signatur zu verifizieren.

Authentifizierung: Sie bietet eine starke Gewähr dafür, dass das Dokument tatsächlich von dem angegebenen Absender stammt.

Integrität: Sie stellt sicher, dass das Dokument nach der Signierung nicht verändert wurde.

Nicht-Abstreitbarkeit: Ein Unterzeichner kann später nicht leugnen, ein Dokument signiert zu haben.

Standardisierung: Oft durch gesetzliche Rahmenbedingungen und technische Standards geregelt.

Elektronische Unterschrift:

Technische Grundlage: Kann jede Form von elektronischer Bestätigung oder Zustimmung zu einem Dokument oder einer Aufzeichnung sein. Dies kann z.B. ein gescanntes Bild einer handschriftlichen Unterschrift, ein Häkchen in einem Kontrollkästchen oder das Eintippen eines Namens in ein Online-Formular sein.

Authentifizierung: Das Sicherheitsniveau variiert und kann niedriger sein als bei einer digitalen Signatur. Manchmal kann es schwierig sein, sicher festzustellen, wer eine elektronische Unterschrift abgegeben hat.

- Integrität: Sie bietet nicht immer Gewähr dafür, dass das Dokument nach der Unterschrift nicht verändert wurde.

- Nicht-Abstreitbarkeit: Kann oft bestritten werden, je nachdem, wie die elektronische Unterschrift implementiert ist.

- Standardisierung: Weniger streng reguliert und standardisiert als die digitale Signatur.

Zusammenfassend lässt sich sagen, dass die digitale Signatur eine spezielle Form der elektronischen Unterschrift ist, die kryptographische Sicherheitsfunktionen nutzt. Während alle digitalen Signaturen elektronische Unterschriften sind, sind nicht alle elektronischen Unterschriften digitale Signaturen. Es ist wichtig, den Kontext und die Anforderungen eines bestimmten Anwendungsfalls zu berücksichtigen, um die geeignete Art von Unterschrift auszuwählen.

Rechtliche Gültigkeit der digitalen Signatur

Die rechtliche Gültigkeit der digitalen Signatur variiert von Land zu Land, basierend auf den jeweiligen gesetzlichen Regelungen. Viele Länder haben Gesetze und Verordnungen erlassen, um die Nutzung digitaler Signaturen zu regeln und ihren rechtlichen Status zu klären. Im Folgenden stelle ich die rechtlichen Grundlagen für die digitale Signatur in der Europäischen Union (EU) und in den USA vor:

Europäische Union:

eIDAS-Verordnung (Verordnung (EU) Nr. 910/2014):

- Diese Verordnung legt einen EU-weiten rechtlichen Rahmen für elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen fest.

- Sie klassifiziert elektronische Signaturen in drei Kategorien: einfache elektronische Signatur, fortgeschrittene elektronische Signatur (FES) und qualifizierte elektronische Signatur (QES). Nur die qualifizierte elektronische Signatur hat die gleiche rechtliche Wirkung wie eine handschriftliche Unterschrift.

- Für die Erstellung einer qualifizierten elektronischen Signatur ist ein qualifiziertes Zertifikat von einem anerkannten Vertrauensdiensteanbieter erforderlich.

USA:

Electronic Signatures in Global and National Commerce Act (ESIGN Act) von 2000:

- Dieses Gesetz stellt sicher, dass elektronische Signaturen, Verträge und Aufzeichnungen die gleiche rechtliche Gültigkeit haben wie ihre Papieräquivalente.

Uniform Electronic Transactions Act (UETA):

- Dieser Gesetzesentwurf wurde von der National Conference of Commissioners on Uniform State Laws (NCCUSL) im Jahr 1999 verabschiedet und in den meisten US-Bundesstaaten umgesetzt.

- Wie der ESIGN Act gibt auch UETA elektronischen Signaturen und Aufzeichnungen die gleiche rechtliche Gültigkeit wie ihre traditionellen Pendants.

Es ist wichtig zu beachten, dass viele andere Länder ihre eigenen Rechtsrahmen für elektronische und digitale Signaturen haben. In jedem Fall sollten Einzelpersonen oder Unternehmen, die digitale Signaturen in einer bestimmten Gerichtsbarkeit verwenden möchten, sich mit den relevanten lokalen Gesetzen und Vorschriften vertraut machen oder Rechtsberatung in Anspruch nehmen.

Was ist ein Trusted Service Provider – TSP?

Ein TSP steht für “Trust Service Provider” (Vertrauensdiensteanbieter). Es handelt sich dabei um Organisationen oder Unternehmen, die Vertrauensdienste, insbesondere im Zusammenhang mit elektronischen Signaturen, Siegeln, Zeitstempeln und ähnlichen Dienstleistungen anbieten.

Im Kontext der eIDAS-Verordnung (Verordnung (EU) Nr. 910/2014) bezieht sich ein TSP speziell auf eine Einrichtung, die einer oder mehreren der folgenden Dienstleistungen anbietet:

Erstellung, Verifizierung und Validierung elektronischer Signaturen: Hierbei geht es um den gesamten Prozess, von der Ausstellung der digitalen Signatur bis hin zur Bestätigung ihrer Gültigkeit.

Erstellung, Verifizierung und Validierung elektronischer Siegel: Ein elektronisches Siegel ist eine Art digitaler Signatur, die von einer juristischen Person (z. B. einem Unternehmen) und nicht von einer Einzelperson verwendet wird. Es garantiert die Herkunft und Integrität von Dokumenten oder Daten.

Erstellung, Verifizierung und Validierung von elektronischen Zeitstempeln: Ein elektronischer Zeitstempel bestätigt, dass ein bestimmtes Dokument oder eine bestimmte Information zu einem bestimmten Zeitpunkt existierte und seitdem nicht verändert wurde.

Lieferung von Zertifikaten für die Authentifizierung von Webseiten: Hierbei handelt es sich um SSL/TLS-Zertifikate, die sicherstellen, dass die Kommunikation zwischen einem Benutzer und einer Website sicher ist.

Verwaltung von Authentifizierungsmitteln: Hierzu gehören Dienstleistungen, die es Einzelpersonen oder Unternehmen ermöglichen, ihre Identität elektronisch zu bestätigen.

TSPs spielen eine entscheidende Rolle bei der Schaffung eines sicheren digitalen Umfelds, indem sie die notwendige Infrastruktur und die Dienstleistungen bereitstellen, die es Einzelpersonen, Unternehmen und Regierungen ermöglichen, ihre elektronischen Transaktionen und Kommunikationen zu sichern. Um als TSP anerkannt zu werden, müssen diese Dienstanbieter in der Regel strenge Standards in Bezug auf Sicherheit, Zuverlässigkeit und Datenschutz erfüllen.

Welche Regelungen unterliegt ein TSP in Deutschland?

In Deutschland werden die Vertrauensdiensteanbieter (TSPs, Trust Service Providers) in erster Linie durch die eIDAS-Verordnung (Verordnung (EU) Nr. 910/2014) reguliert, die für alle Mitgliedsstaaten der Europäischen Union gilt. Die eIDAS-Verordnung schafft einen gemeinsamen Rechtsrahmen für elektronische Identifikation und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt.

Neben der eIDAS-Verordnung hat Deutschland nationale Regelungen erlassen, um bestimmte Aspekte der Verordnung umzusetzen und zu präzisieren:

Vertrauensdienstegesetz (VDG): Das VDG ist das Hauptgesetz in Deutschland, das die Umsetzung der eIDAS-Verordnung regelt. Es klärt insbesondere die Aufgaben und Befugnisse der nationalen Aufsichtsbehörde, die in Deutschland das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist. Das VDG regelt auch spezifische Anforderungen an Vertrauensdiensteanbieter und die Dienste, die sie anbieten.

Vertrauensdiensteverordnung (VDV): Die VDV konkretisiert viele der im VDG festgelegten Regelungen und stellt detaillierte technische und organisatorische Anforderungen an TSPs.

Bundesamt für Sicherheit in der Informationstechnik (BSI): Das BSI ist in Deutschland für die Aufsicht über Vertrauensdiensteanbieter zuständig. Es überwacht die Einhaltung der gesetzlichen Anforderungen, führt Sicherheitsbewertungen durch und kann bei Verstößen Sanktionen verhängen.

Vertrauensdiensteanbieter, die in Deutschland tätig sind, müssen sich beim BSI melden, bevor sie ihre Dienstleistungen anbieten können. Wenn sie qualifizierte Vertrauensdienste anbieten möchten (z. B. qualifizierte elektronische Signaturen), müssen sie sich einer strengen Prüfung durch eine Konformitätsbewertungsstelle unterziehen und eine Zertifizierung vom BSI erhalten.

Zusammenfassend gelten für TSPs in Deutschland sowohl europäische Regelungen (hauptsächlich die eIDAS-Verordnung) als auch nationale Regelungen (insbesondere das VDG und die VDV), und sie unterliegen der Aufsicht des BSI.

Wie stellt der TSP Zertifikate für z.B. die QES zur Verfügung?

Ein Vertrauensdiensteanbieter (TSP) stellt Zertifikate für die qualifizierte elektronische Signatur (QES) in einem mehrstufigen Prozess bereit, der sowohl technische als auch organisatorische Maßnahmen beinhaltet, um die Identität des Antragstellers zu überprüfen und die Integrität und Vertraulichkeit des Zertifikats sicherzustellen. Hier ist ein vereinfachter Überblick über den Prozess:

Antragstellung: Ein Individuum oder eine Organisation beantragt ein Zertifikat für eine qualifizierte elektronische Signatur beim TSP.

Identitätsüberprüfung:

- Der TSP überprüft die Identität des Antragstellers. Dies kann persönlich, online oder durch andere zuverlässige Identifizierungsverfahren erfolgen.

- Bei Einzelpersonen kann dies die Überprüfung eines gültigen Personalausweises oder Reisepasses beinhalten.

- Bei Organisationen kann dies die Überprüfung von Unternehmensdokumenten, Handelsregisterauszügen oder ähnlichen Dokumenten beinhalten.

Zertifikatserstellung: Nach erfolgreicher Überprüfung generiert der TSP ein Paar von öffentlichem und privatem Schlüssel. Der private Schlüssel bleibt geheim und wird dem Antragsteller sicher übergeben oder auf einem sicheren Signaturerstellungseinheit (z. B. einer Smartcard oder einem sicheren Signaturtoken) gespeichert. Der öffentliche Schlüssel wird in das Zertifikat eingebettet.

Zertifikatsausgabe: Der TSP stellt dem Antragsteller das qualifizierte Zertifikat aus. Dieses enthält Informationen wie den Namen des Zertifikatsinhabers, den öffentlichen Schlüssel, die Gültigkeitsdauer des Zertifikats und die digitale Signatur des TSP.

Speicherung und Veröffentlichung: Der TSP speichert das Zertifikat möglicherweise in einem Zertifikatsspeicher oder veröffentlicht es in einem öffentlichen Verzeichnis, damit Dritte es abrufen und die Echtheit von mit dem Zertifikat signierten Dokumenten überprüfen können.

Nutzung des Zertifikats: Der Inhaber des Zertifikats kann nun den privaten Schlüssel verwenden, um Dokumente digital zu signieren. Dritte können das öffentliche Zertifikat verwenden, um die Signatur zu verifizieren.

Widerruf: Wenn der private Schlüssel kompromittiert wird oder wenn das Zertifikat aus anderen Gründen nicht mehr verwendet werden soll, kann es widerrufen werden. In diesem Fall wird das Zertifikat zu einer Widerrufsliste (Certificate Revocation List, CRL) hinzugefügt, und Dritte können überprüfen, ob ein Zertifikat widerrufen wurde.

Es ist zu beachten, dass der genaue Prozess je nach TSP und den jeweiligen nationalen und regionalen Vorschriften variieren kann. Das oben beschriebene Verfahren entspricht jedoch den allgemeinen Praktiken, die in vielen Jurisdiktionen, einschließlich der EU gemäß der eIDAS-Verordnung, befolgt werden.

Wie lange ist ein Zertifikat gültig und was ist, wenn der Anbieter insolvent ist?

Ein Zertifikat hat eine festgelegte Gültigkeitsdauer, die vom ausstellenden Vertrauensdiensteanbieter (TSP) bestimmt wird. Die genaue Dauer hängt von der Art des Zertifikats und der Richtlinie des TSP ab. Häufige Gültigkeitsdauern für Zertifikate sind 1 bis 3 Jahre, aber es können auch andere Zeiträume festgelegt werden.

Dennoch sind alle ausgestellten Dokumente mit einem Zertifikat 10 Jahre gültig.

Wenn der Zertifikatsanbieter (TSP) insolvent geht:

Benachrichtigung: In den meisten Rechtsordnungen sind Vertrauensdiensteanbieter gesetzlich verpflichtet, Kunden und Aufsichtsbehörden im Voraus über erhebliche Betriebsstörungen oder die Einstellung ihres Geschäftsbetriebs zu informieren.

Datensicherung: In einigen Rechtsordnungen müssen TSPs Vorkehrungen für den Fall eines Geschäftsausfalls treffen, z. B. durch Sicherung ihrer Daten bei einem Dritten oder durch Vorkehrungen für die Übertragung ihrer Dienste an einen anderen Anbieter.

Weiterführung durch einen anderen Anbieter: Es ist möglich, dass ein anderer TSP oder eine andere Organisation den Betrieb des insolventen TSP übernimmt und die Kontinuität der Dienstleistungen sicherstellt. Kunden könnten dann dazu aufgefordert werden, ihre Zertifikate zu erneuern oder neue Zertifikate von diesem neuen Anbieter zu beziehen.

Können Zertifikate gefälscht werden?

Ja, Zertifikate können gefälscht werden, aber es gibt wichtige Unterscheidungen und technische Barrieren, die berücksichtigt werden müssen:

Gefälschte Zertifikate: Ein Angreifer kann versuchen, ein Zertifikat zu erzeugen, das wie ein gültiges Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle (CA) aussieht. Das Hauptproblem für den Angreifer besteht darin, das gefälschte Zertifikat mit einem gültigen privaten Schlüssel der echten CA zu signieren, was in der Praxis extrem schwierig ist, da diese Schlüssel sorgfältig geschützt werden.

Missbräuchlich ausgestellte Zertifikate: In einigen seltenen Fällen haben CAs Zertifikate ausgestellt, die missbräuchlich beantragt wurden, oder sie wurden gehackt und zur Ausstellung ungültiger Zertifikate missbraucht. Diese sind nicht “gefälscht” im traditionellen Sinne, da sie von einer echten CA signiert wurden, aber sie wurden in böser Absicht erworben oder erstellt.

Selbstsignierte Zertifikate: Jeder kann ein selbstsigniertes Zertifikat erstellen, das nicht von einer offiziellen CA signiert wurde. Während solche Zertifikate in bestimmten Anwendungsfällen legitim sein können (z. B. für interne Tests), werden sie in den meisten öffentlichen und kommerziellen Kontexten als nicht vertrauenswürdig angesehen.

Um sich gegen gefälschte oder missbräuchlich ausgestellte Zertifikate zu schützen:

Zertifikatsprüfung: Moderne Software und Betriebssysteme überprüfen Zertifikate gegen eine Liste von vertrauenswürdigen CAs. Wenn das Zertifikat nicht von einer dieser CAs signiert wurde oder wenn etwas anderes am Zertifikat nicht stimmt (z. B. abgelaufene Gültigkeit), wird in der Regel eine Warnung angezeigt.

Zertifikatsperrlisten (CRLs) und Online Certificate Status Protocol (OCSP): CAs veröffentlichen Listen von Zertifikaten, die widerrufen oder als kompromittiert gemeldet wurden. Moderne Software kann diese Dienste nutzen, um den Status eines Zertifikats in Echtzeit zu überprüfen.

Public Key Pinning: Einige Webdienste nutzen Public Key Pinning, um sicherzustellen, dass nur bestimmte Zertifikate oder öffentliche Schlüssel für ihre Dienste akzeptiert werden, selbst wenn andere Zertifikate von einer vertrauenswürdigen CA signiert wurden.

Zertifikatstransparenz: Dies ist ein System zur Veröffentlichung und Überwachung von SSL-Zertifikaten. Es ermöglicht der Öffentlichkeit, alle Zertifikate zu sehen, die von einer bestimmten CA ausgestellt wurden, wodurch missbräuchlich ausgestellte Zertifikate leichter entdeckt werden können.

Obwohl Zertifikate gefälscht werden können, machen die oben genannten Sicherheitsmaßnahmen und Technologien es schwierig, solche Fälschungen in der Praxis erfolgreich zu nutzen. Es ist jedoch immer wichtig, wachsam zu sein und Software und Systeme regelmäßig zu aktualisieren, um sich gegen die neuesten Bedrohungen zu schützen.

Wie wird eine PDF mit einem solchen Zertifikat für QES unterschrieben?

Das Signieren einer PDF-Datei mit einer qualifizierten elektronischen Signatur (QES) unter Verwendung eines entsprechenden Zertifikats ist ein Prozess, der in der Regel mit spezieller Software oder einem Signaturdienst durchgeführt wird. Hier ist eine allgemeine Anleitung, wie eine PDF mit einer QES unterschrieben wird:

Vorbereitung:

- Stellen Sie sicher, dass Sie über ein gültiges Zertifikat für die QES verfügen. Dieses Zertifikat wird oft auf einer sicheren Signaturerstellungseinheit (SSEE), wie einer Smartcard oder einem USB-Token, gespeichert.

- Sie benötigen auch einen Kartenleser, wenn Ihr Zertifikat auf einer physischen Smartcard gespeichert ist, und die erforderlichen Treiber und Middleware, um mit dem Gerät zu kommunizieren.

PDF-Signatursoftware:

- Es gibt viele Softwarelösungen, sowohl kommerzielle als auch Open-Source, die die Möglichkeit bieten, PDF-Dokumente mit digitalen Signaturen zu versehen. Einige bekannte PDF-Reader und -Editoren, wie z. B. tegolySIGN, unterstützen das Signieren von Dokumenten.

- Öffnen Sie Ihre PDF-Datei mit der gewählten Software.

Signaturfeld hinzufügen:

- In der Regel müssen Sie in der PDF-Software ein Signaturfeld hinzufügen, in dem Ihre Signatur angezeigt wird. Dieses Feld definiert, wo auf der Seite Ihre Signatur (z. B. Ihr Name, das Datum und ggf. ein Siegel) erscheinen wird.

Signieren des Dokuments:

- Wählen Sie in der Software die Option zum Signieren des Dokuments und wählen Sie das zuvor erstellte Signaturfeld aus.

- Die Software wird Sie auffordern, das Zertifikat für die QES auszuwählen, dass Sie verwenden möchten. Wenn Sie eine Smartcard oder einen USB-Token verwenden, werden Sie möglicherweise aufgefordert, diesen einzulegen und das dazugehörige Passwort oder den PIN-Code einzugeben.

- Sobald das Zertifikat ausgewählt ist und Sie den Signaturprozess bestätigen, wird die Software die PDF-Datei mit dem privaten Schlüssel, der dem QES-Zertifikat zugeordnet ist, signieren.

Verifikation:

- Nach dem Signieren können Sie oder andere Personen die Signatur überprüfen, indem sie das PDF-Dokument öffnen. Die verifizierende Software wird den öffentlichen Schlüssel aus dem QES-Zertifikat verwenden, um die Gültigkeit der Signatur zu bestätigen.

Speichern und Teilen:

- Speichern Sie die nun signierte PDF-Datei und teilen Sie sie nach Bedarf.

Wie wird das alles tegolySIGN umgesetzt und was muss ich als Anwender machen?

Als erstes tegolySIGN ist kein TSP. Müssen wir aber auch nicht, da wir in unserer Anwendung, tegolySIGN, Zertifikate von GlobalSign nutzt. GlobalSign ist ein weltweit führender Anbieter von Identitäten und Sicherheitslösungen für Unternehmen aller Größenordnungen. GlobalSign ist in der EU als TSP registriert und auf der EU Trusted List gelistet. Somit ist jedes Dokument, welches mit einem GlobalSign Zertifikat unterschreiben ist, nach eIDAS Standard rechtsgültig in der ganzen EU. Wir als Softwarehersteller können uns somit vollkommen auf die Bedürfnisse unserer Kunden konzentrieren und haben ein TSP-Partner an unserer Seite, der weltweites Vertrauen genießt.

Als Anwender von tegolySIGN muss du dich um nichts kümmern, denn bereits in unserer einfachen elektronischen Signatur (EES) werden die alle Dokumente mit dem Zertifikat von GlobalSign signiert und geschützt. Bei der FES (fortgeschrittene elektronisch Signatur) werden auch alle Dokumente mit dem Zertifikat von GlobalSign signiert. Zusätzlich wir aber noch einen zweiten Faktor für die Authentifizierung der Person, in unserem Fall wird einen SMS-Pin gesendet, um die Person eindeutig zu identifizieren. Ab FES werden die Dokumente auch mit einem qualifiziertem Zeitstempel von GlobalSign versehen, was die Beweiskraft nochmal erhöht.

tegolySIGN und DATEV = digitales Vertrauen

Mit tegolySIGN wird Vertrauen digital und ist für alle DATEV Nutzer einfach verfügbar. Hierzu benötigts Du lediglich unsere Anwendung und unseren tegoly DATEVconnector, schon kannst Du direkt aus DATEV Dokumente zur Unterschrift an tegolySIGN übergeben und rechtssicher unterschreiben lassen.

Was ist ein digitales Zertifikat? Ein digitales Zertifikat ist ein elektronisches Dokument, das von einer Zertifizierungsstelle (Englisch: Certification Authority, kurz: CA) herausgegeben wird. Es enthält den öffentlichen Schlüssel einer digitalen Signatur und spezifiziert die Identität in Verbindung mit dem Schlüssel, wie etwa den Namen der Organisation. Das Zertifikat bestätigt, dass der öffentliche Schlüssel zu der spezifischen Organisation gehört. Die Zertifizierungsstelle tritt als Garant auf. Digitale Zertifikate müssen von vertrauenswürdigen Organisationen herausgegeben werden und sind lediglich für eine bestimmte Zeit gültig. Sie werden benötigt, um digitale Unterschriften zu erzeugen.

Bei der Public Key Infrastructure handelt es sich um eine Reihe von Anforderungen, die es (unter anderem) ermöglichen, digitale Signaturen zu erzeugen. Durch PKI schließt jede Transaktion mit digitalen Unterschriften ein Schlüsselpaar ein: einen öffentlichen und einen privaten Schlüssel. Der private Schlüssel, wie schon der Name sagt, ist nicht öffentlich und wird ausschließlich durch den Unterzeichner eines elektronischen Dokuments genutzt. Der öffentliche Schlüssel ist frei verfügbar und wird bei Bedarf genutzt, um die elektronische Signatur des Unterzeichners zu prüfen. PKI erfordert zusätzliche Elemente wie die Zertifizierungsstelle (Englisch: Certification Authority, kurz: CA), ein digitales Zertifikat, Software für den Endbenutzer und Tools zur Verwaltung, Erneuerung und Sperrung von Schlüsseln und Zertifikaten.

Digitale Signaturen beruhen auf öffentliche und private Schlüssel. Diese Schlüssel müssen geschützt werden, um Sicherheit zu garantieren und Betrug oder böswillige Nutzung zu verhindern. Wenn Sie ein Dokument unterzeichnen oder versenden, muss garantiert sein, dass die Dokumente und Schlüssel sicher erzeugt und gültige Schlüssel eingesetzt werden. Zertifizierungsstellen (Englisch: Certification Authority, kurz: CA), eine Art von Trust-Service-Provider, sind unabhängige Organisationen, die sich als zuverlässiges Organ für sichere Schlüssel etabliert haben und die die erforderlichen digitalen Zertifikate bereitstellen. Sowohl der Absender eines Dokuments als auch der Empfänger müssen eine bestimmte Zertifizierungsstelle nutzen.

Ja, mit tegolySIGN wird Vertrauen digital und ist für alle DATEV Nutzer einfach verfügbar. Hierzu benötigts Du lediglich unsere Anwendung und unseren tegoly DATEVconnector, schon kannst Du direkt aus DATEV Dokumente zur Unterschrift an tegolySIGN übergeben und rechtssicher unterschreiben lassen.